網站突然變慢或掛點?帶你了解 DDoS 攻擊原理與實際可行的防禦方式解析

在經營網站的過程中,最怕遇到的惡夢之一就是網站突然無法連線,或者速度慢到像烏龜爬。如果排除了程式錯誤或主機故障,很有可能你的網站正在遭受傳說中的「DDoS 攻擊」。

隨著網站與線上服務越來越普及,DDoS 攻擊(分散式阻斷服務攻擊)已成為最常見、也最讓網站管理者頭痛的資安問題之一。

許多網站並非被駭入,而是因為大量異常流量湧入,導致服務中斷,影響營運與客戶信任。

本文將用不艱深的方式,說明 DDoS 是什麼、為什麼會發生、以及從便宜到昂貴有哪些實際可行的阻擋與防禦方式,同時也會說明為何「虛擬主機對 DDoS 的防禦效果有限」,幫助網站管理者建立正確的期待與防護觀念。

DDoS 攻擊是什麼?

DDoS 的全名與基本概念

DDoS(Distributed Denial of Service,分散式阻斷服務攻擊)是一種透過大量來源同時對目標網站或伺服器發送請求,讓系統資源被耗盡,導致正常使用者無法連線的攻擊方式。

簡單來說:DDoS 的目的不是「入侵網站」,而是「讓網站無法正常服務」。

DDoS 攻擊是怎麼產生的?

攻擊者通常會控制大量裝置(稱為 殭屍網路 Botnet),這些裝置可能來自:

- 被入侵的電腦

- 物聯網設備(攝影機、路由器)

- 惡意程式感染的主機

組建成一支龐大的軍隊。駭客一聲令下,這些分布在世界各地的電腦會同時向你的網站發出大量的請求。然後在同一時間:

- 不斷對網站送出請求

- 佔用頻寬、CPU、記憶體或連線數

導致:

- 網站變慢

- 直接 503 / 504 錯誤

- 主機被系統自動停權

我們可以透過一個生活化的比喻來理解:

想像你在經營一家生意不錯的實體店面(你的網站)。

- 正常情況: 客人陸續進店消費,結帳順暢。

- DoS 攻擊(一對一): 一個奧客堵在門口不走,阻擋其他人進出。這種情況保全(防火牆)通常可以輕易把他架走。

- DDoS 攻擊(多對一): 惡意競爭對手花錢請了 500 個假客人,同時湧入你的店裡。他們不買東西,只是在店裡閒晃、排隊結帳又故意不付錢。

結果: 店裡塞滿了假客人,導致「真正想買東西的客人」擠不進來,甚至連店員(伺服器資源)都被這些假客人忙得團團轉,最後店面只能暫停營業(網站癱瘓)。

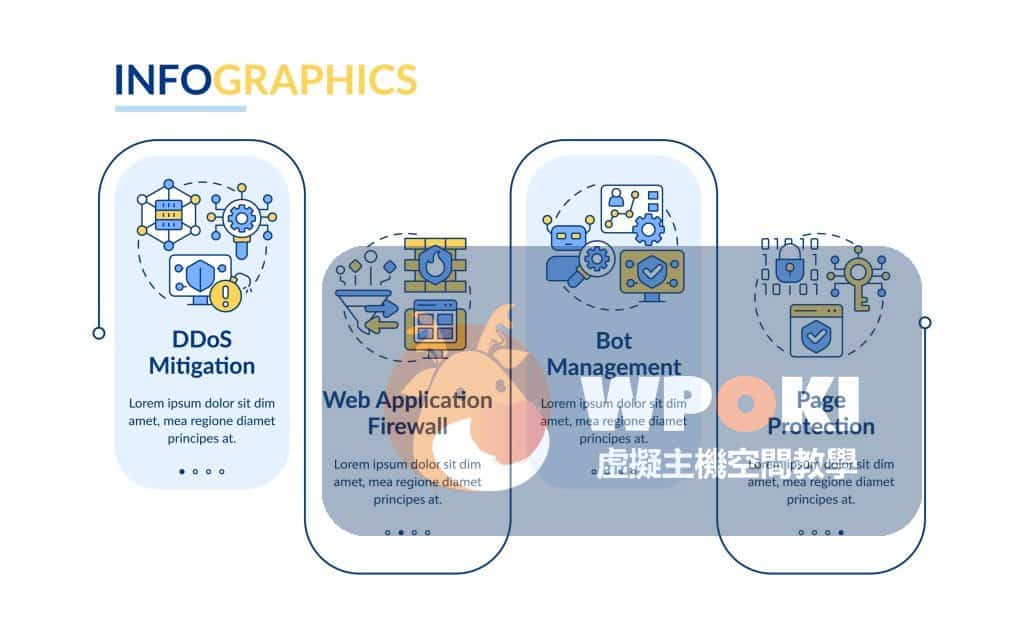

常見的 DDoS 攻擊類型

- 流量型攻擊(Bandwidth Flood)

用超大量流量塞爆頻寬 - 連線型攻擊(Connection Flood)

佔滿伺服器連線數 - 應用層攻擊(HTTP Flood)

偽裝成正常使用者,不斷請求網頁或 API(最難擋)

如何阻擋 DDoS 攻擊?

在討論處理方式前,必須先建立一個正確觀念:DDoS 攻擊沒有「完全防禦」,只有「降低影響與風險」。

面對這種「人海戰術」,防禦的核心概念在於「清洗流量」。

也就是要在這些流量進入你的網站伺服器之前,先分辨出哪些是「惡意流量(假客人)」,哪些是「正常流量(真客人)」,並將惡意流量擋在門外。

常見的阻擋方式包括:

- 黑名單封鎖: 辨識出攻擊者的 IP 地址,直接設為黑名單。但 DDoS 攻擊來源通常成千上萬,單靠封鎖 IP 效率很低。

- 特徵過濾: 分析攻擊封包的特徵(例如特定的 User-Agent 或請求模式),將符合特徵的流量丟棄。

- 頻寬擴容: 雖然是被動防禦,但如果你的頻寬夠大(路夠寬),就不容易被塞爆。

- 使用 CDN(內容傳遞網路): 透過像 Cloudflare 這類的 CDN 服務,將網站隱藏在 CDN 後方,由 CDN 龐大的全球節點來吸收攻擊流量。

實務上,多數網站並不是因為缺乏昂貴的防禦設備而出問題,而是因為:

- 架構設計讓攻擊流量直接進入主機

- 對主機能力有過高期待

- 忽略前端流量分流的重要性

了解CDN請點我

防禦的現實面:從免費到天價,虛擬主機效果有限

雖然防禦原理聽起來很簡單,但在實務上,DDoS 防禦是一個「錢坑」,且不同層級的主機服務,其抗打能力天差地遠。

防禦方案:從便宜到貴的選擇

DDoS 的防禦成本範圍極大,取決於攻擊的規模(流量大小)和複雜度:

主機層級的基本限制(最低成本)

多數虛擬主機都會具備:

- 基本防火牆

- 基本連線數限制或流量限制

- 簡單 IP 封鎖

這類措施的目的在於:

- 保護主機整體穩定

- 避免單一網站影響其他使用者

但必須理解的是,這並不是 DDoS 防護方案,僅能應付非常小型、短時間的異常狀況。

優點

- 幾乎免費

- 不需要額外設定

缺點(很重要)

- 只能擋非常小型攻擊

- 攻擊流量已經進到主機,資源仍會被吃掉

- 面對分散式 IP 幾乎無效

CDN / 雲端服務(實務上最常見的風險降低方式)

透過 CDN(內容傳遞網路):

- 使用者流量會先進入 CDN 節點

- 可過濾明顯異常的請求

- 真實主機 IP 不會直接暴露在網路上

對多數內容型網站、企業官網或 WordPress 網站來說,這是 成本與效果相對平衡的第一道風險控管方式。

作法

- 將 DNS 指向 CDN(如 Cloudflare)

- 使用免費或低階方案的 DDoS 防護

優點

- 價格較低(甚至免費)

- 可過濾大量垃圾流量

- 隱藏真實主機 IP

限制

- 免費或低階方案防禦能力有限

- 對高強度 HTTP Flood 仍可能失效

- 若攻擊非常大,網站仍可能間歇性中斷

機房或 ISP 級方案(高成本)

針對大型平台或關鍵服務,可能會採用:

- 專線頻寬

- 流量清洗服務

- 機房層級的處理方案

作法

- ISP / 機房層級的流量清洗

- 專線頻寬

- 獨立防禦設備

優點

- 可承受極大規模攻擊

- 攻擊幾乎不影響服務

缺點

- 成本非常高

- 一般網站根本不需要

為什麼虛擬主機對 DDoS 防禦效果有限?

許多站長會有疑問:「我明明付費買了虛擬主機(Shared Hosting),為什麼一遇到攻擊,主機商就把我的網站關閉(停權)?」

這是一個殘酷的現實:虛擬主機對 DDoS 的防禦效果非常有限。這也是許多網站管理者常見的誤解。

原因一:資源是共享的

虛擬主機的 CPU、記憶體與連線數皆為共享資源,當單一網站遭受攻擊時,容易影響整台主機。

因此主機商通常會:

- 限制流量

- 暫停帳號

- 避免影響其他用戶

當你的網站遭受 DDoS 攻擊時,巨大的流量會塞爆整台伺服器的頻寬,導致同台伺服器上的其他幾百個無辜網站也跟著變慢或斷線。

主機商的處理方式: 為了保護其他 99% 的無辜客戶,主機商通常別無選擇,只能採取「黑洞路由(Blackhole Routing)」策略,也就是暫時切斷你網站的連線,讓攻擊流量不再流入伺服器。這雖然很無情,卻是維持伺服器穩定最快的方法。

原因二:防禦發生得太後端

- 攻擊流量已進入主機

- 系統資源已被消耗

真正有效的 DDoS 防禦,應該在:流量進入主機之前完成

原因三:主機商不可能為單一用戶承擔高成本

- 高階 Anti-DDoS 成本極高

- 不可能包含在低價虛擬主機方案中

📌 結論一句話:虛擬主機只能「被動承受」,不適合當主要 DDoS 防禦手段

實務上常見的「風險預防型」架構思路

在實際案例中,許多站長會採取以下方向來降低風險:

- 使用穩定、定位清楚的主機環境

- 避免讓網站成為高風險或高爭議對象

- 搭配 CDN 等前端服務進行流量分流

以市面上部分主機服務為例(如 ServerZoo 提供的 Linux 虛擬主機與 VPS 類型方案),其服務定位通常著重於提供穩定、乾淨的主機環境,並對高風險或曾遭受 DDoS 攻擊的網站有較嚴格的承接條件。

提供ServerZoo網站參考:https://serverzoo.com

在網站架構設計上,實務上常見的做法,是透過 CDN 或其他前端服務進行流量分流與控管,避免所有流量直接進入主機本體。這類處理方式屬於站長自行的架構選擇,而非由虛擬主機本身提供。

這類做法的核心概念,並不是由主機來承擔 DDoS 攻擊,而是:透過架構設計,降低網站成為攻擊目標的風險。

哪些網站適合這樣的思路?

這類風險預防型架構,特別適合:

- 內容型網站(部落格、教學站)

- 企業形象網站

- 中小型服務或電商網站

如果你的需求是:

- 希望網站穩定運作

- 不追求極端或高成本方案

- 願意透過正確架構降低風險

那麼,選擇定位清楚的主機環境,並搭配前端流量分流服務,會是較為務實的作法。

結語

- DDoS 是一種利用流量癱瘓服務的攻擊方式

- 沒有單一方案能保證完全避免

- 虛擬主機不適合作為主要處理手段

- 風險預防與架構設計,比事後處理更重要

對多數網站而言,理解 DDoS 的運作方式,並在網站初期就建立正確的架構與期待,往往比投入高昂成本更能確保長期穩定。

如果你的業務性質容易招惹攻擊(如遊戲、博弈、金融或爭議性話題),一般虛擬主機通常並不適合,實務上會需要搭配專業的流量清洗或 CDN 防護服務,並選擇可承受較高流量的主機或伺服器環境,或是搭配專業的 CDN 防護服務(如 Cloudflare Pro/Business),才能在攻擊來臨時,確保網站依然屹立不搖。

GIPHY App Key not set. Please check settings