為了掌握網站的造訪狀況,網站管理員通常會在網頁程式放置流量分析工具,例如功能強大的 GA (Google Analytics),或是主機控制台(如cPanel)內建的 Awstats。透過這些工具分析訪客日誌,若有發現特定一些IP持續進行可疑活動(例如嘗試登入後台、大量爬取內容或發送垃圾評論),在排除外連的CSS、外掛、串連的IP後,可以針對不認識/陌生的IP作阻擋。這時,cPanel 提供的 IP Blocker 功能就能派上用場。請參考 cPanel → IP Blocker 的如下介紹 (何謂cPanel請點我):

主機空間cPanel控制台的,IP Blocker是怎樣的功能?

IP Blocker(又稱IP封鎖程式或IP阻擋器,如下圖所示)是 cPanel 提供的一項基礎安全工具。當您在介面上設定要封鎖的 IP 位址時,cPanel 會自動將相應的阻擋規則(Deny from IP)寫入網站根目錄下的 .htaccess 檔案裡。這個檔案是 Apache 網頁伺服器的設定檔,它會在訪客請求載入網頁之前檢查規則,藉此阻擋特定 IP 連到您的網頁程式(即該IP無法瀏覽網頁)。

補充說明: 由於 .htaccess 是在網頁伺服器層級運作,因此它只影響透過 HTTP/HTTPS 協議對網站內容的存取。cPanel 控制台本身(通常運行在 2083 埠)和 FTP、Email 等服務有不同的存取路徑和認證機制,IP Blocker 的規則預設情況下不會套用到這些服務上。

※由於IP Blocker是寫入該主機空間裡的.haccess(非主機防火牆),故僅用來阻擋該IP的連入網頁程式,無法阻擋IP連入cPanel控制台。

主機空間cPanel控制台的,IP Blocker常見用途為何?

IP Blocker的用途多為安全考慮使用,主要分為「白名單管理」和「黑名單管理」兩種情境:

- 用途一:強化後台安全(白名單策略)

常見於網頁程式後台(例如 WordPress 的wp-admin目錄),為了防止未經授權的登入嘗試,管理員會設定只允許特定幾個固定的 IP 位址可以連入後台,其他所有 IP 均不能存取。這種做法稱為「白名單策略」,是提升後台安全性的高效方法。不過,這需要您有固定IP才能方便實施。 - 用途二:阻擋可疑活動(黑名單策略)

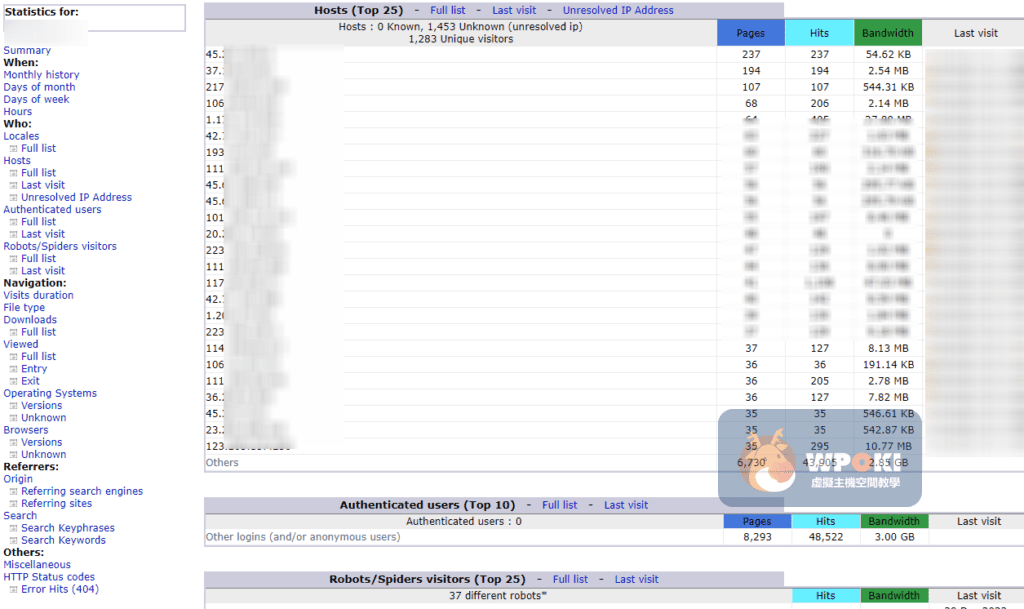

網頁程式管理員透過網站分析工具(如 cPanel 內建的 Awstats 或其他日誌分析軟體),發現有特定 IP 正在進行異常行為(例如:短時間內大量請求、嘗試掃描漏洞、提交垃圾訊息等),此時便可將該 IP 加入黑名單進行阻擋。

如下圖為Awstats的IP訊息畫面,管理員可由此追蹤高流量或異常點擊的來源 IP。

主機空間cPanel控制台上IP Blocker設定規則與方式

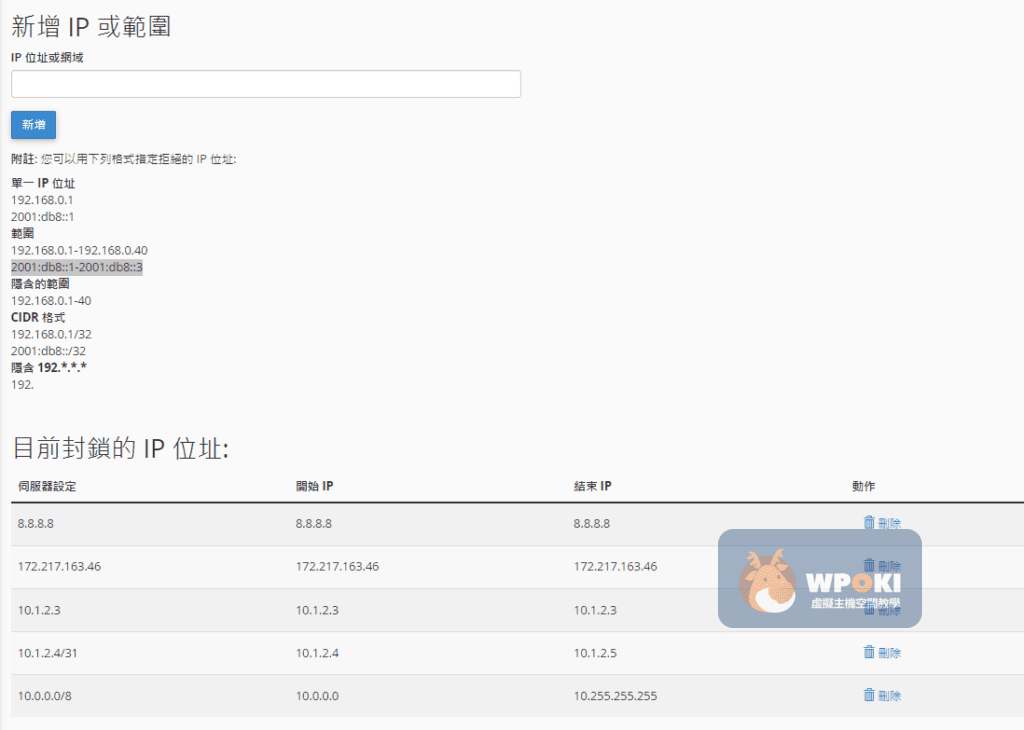

1. 規則:可以設定阻擋網址、單一IP、IP網段(在cPanel控制台裡亦有說明)。設定時請務必小心,避免輸入錯誤導致大範圍的正常訪客無法連線。

設定範例說明:

假設您要阻擋的惡意來源 IP 是 10.1.2.3:

- 單一IP設定 (Single IP Address):請直接輸入:

10.1.2.3 - IP範圍設定 (IP Address Range):如果您發現 10.1.2.3、10.1.2.4、10.1.2.5 都在進行攻擊,可以設定:

10.1.2.3-5或10.1.2.3-10.1.2.5。 - CIDR 網段設定 (Network):若要阻擋 10. 開頭的所有 IP(警告:此操作風險極高,可能封鎖大量用戶),請設定:

10.0.0.0/8或在某些cPanel版本中輸入10.系統會自動轉換。 - 網域名稱設定 (Fully Qualified Domain Name):若是發現有特定網址會連入(例如惡意爬蟲的來源網域),則亦可以輸入網址(如:

bad-crawler.com),系統會自動解析該網址當下的 IP 並進行阻擋。但請注意,如果該網域更換 IP,此規則可能失效。

2. 設定後狀態:

上述的設定狀況,完成後會顯示在下方的「目前封鎖的IP」清單中。圖中的 /數字(如 /31、/32)是 CIDR 表示法,用來表示 IP 網段的大小,/32代表單一 IP位址,/24代表 256 個 IP 位址。此系統會自動換算。

主機空間提供的IP Blocker功能,(封鎖與開啟之間該如何選擇)延伸思考

當發現有陌生IP連入網頁空間時,下意識會是將IP阻擋,但在執行前,下面幾個問題值得思考,這能幫助您判斷 IP Blocker 是否為當下最佳解決方案:

① 浮動IP問題:誤傷無辜的潛在風險

原文:一般ADSL為浮動IP(何謂浮動IP,請點我),故範圍式的阻擋IP可能也阻擋到無辜的瀏覽者;且惡意行為若變更IP,問題可能阻續發生。

延伸分析:許多家庭用戶和行動網路使用的是浮動IP。如果您封鎖了一個今天作惡的浮動IP,明天這個IP可能被重新分配給一位正常的潛在客戶。結果是,惡意攻擊者重啟路由器換了新IP後繼續攻擊,而被封鎖名單卻擋住了一位無辜訪客。因此,針對浮動IP的封鎖效益短暫且有副作用。

② 治標不治本:優先檢查應用程式漏洞

原文:承①,當有持續發生的情況時,恐需要確認網頁程式的狀況,是否可以透過網頁程式的修改、優化使用狀況不再發生。

延伸分析:IP封鎖只是阻止特定人進入,並沒有修補門窗的漏洞。如果網站不斷遭受SQL注入或暴力破解嘗試,根本原因可能是外掛漏洞或密碼過於簡單。應優先更新所有外掛程式、佈景主題與核心程式,並使用強密碼,從根本上解決安全問題,而不是僅僅依賴IP封鎖。

③ 效能考量:虛擬主機的資源消耗

原文:當主機空間上設定的規則愈多時,消耗的主機空間資源愈多,在使用虛擬主機的情況下,可能會花太多主機空間的資源在過濾與篩選上。

延伸分析:如前所述,IP Blocker 規則儲存在 .htaccess 檔案中。當封鎖列表非常龐大時(例如上千筆規則),網頁伺服器(Apache)在處理每次訪客請求時都需要讀取並比對這個長列表,這會額外消耗 CPU 資源。在共享資源的虛擬主機上,過多的規則可能導致網站整體回應速度變慢。

④ 防護層級比較:防火牆 vs. .htaccess

原文:若IP惡意連入的狀況持續存在,將需要考量改使用雲端主機或專屬主機,因在有Root的權限下,可以更靈活自行掌握要阻擋的範圍,且將阻擋的工作從apache改由防火牆處理,將會更有效率的運作。

延伸分析:更有效率的防護應在更早的階段進行。

- 應用層 WAF (如 Cloudflare):在流量到達您的主機前就進行過濾,效能最佳。

- 主機層防火牆 (如 CSF, iptables):在作業系統層級阻擋,效率高於網頁伺服器層級。

- 網頁伺服器層 (.htaccess):效率最低,因為請求已經進入伺服器並啟動了 Apache 進程。

若有大量惡意流量,建議使用 Cloudflare 等 CDN 服務的 WAF 功能,或升級到有 root 權限的主機來配置主機層防火牆。

⑤ .htaccess 的維護衝突

原文:IP阻擋是寫入.htaccess檔案裡,常見不知道該設定的狀況,若使用只留意到自行.htaccess的設定(如設定一律使用https的方式連線,詳細說明請點我),又因IP blocker一般不會阻擋自己,故哪怕移除設定在使用上不會有影嚮,故常會有被刪除的狀況發生。

延伸分析:WordPress 的快取外掛或安全外掛也會頻繁修改 .htaccess 檔案。如果在不熟悉的情況下手動編輯,或者外掛覆寫了設定,可能會不小心清除 cPanel IP Blocker 產生的規則,導致封鎖失效。管理上需要額外注意。

結論:故此IP Blocker在實務中,僅適用於短期應急、觀察特定IP行為,或針對固定IP來源進行後台白名單設定,較不適合作為長期且大規模的網站主要防護策略。

cPanel IP Blocker 常見問題 (FAQ)

Q1:cPanel IP Blocker 是什麼?它如何運作?

IP Blocker 是 cPanel 控制台中的一項功能,允許使用者封鎖特定的 IP 位址存取網站。它的運作原理是將封鎖規則寫入網站根目錄的 .htaccess 檔案中。當訪客嘗試連線時,網頁伺服器 (Apache) 會先讀取此檔案,如果訪客的 IP 在黑名單上,伺服器將拒絕提供網頁內容。

Q2:使用 IP Blocker 封鎖大量 IP 會影響網站效能嗎?

是的,可能會影響效能。因為 .htaccess 檔案中的每一條規則都需要伺服器在處理請求時進行比對。如果封鎖列表過長(例如數百或數千筆),會增加伺服器資源消耗,尤其是在虛擬主機環境下,可能導致網站回應速度輕微下降。

Q3:我應該在什麼情況下使用 IP Blocker?

IP Blocker 最適合用於以下情境:(1) 短期應急:快速阻擋正在進行攻擊或騷擾的特定 IP。(2) 後台白名單:如果您有固定 IP,可以設定只允許您的 IP 登入網站後台,大幅提升安全性。(3) 觀察分析:暫時封鎖可疑 IP,觀察是否能改善特定問題。

Q4:IP Blocker 和 Cloudflare 防火牆有什麼不同?

主要差異在於防護層級和效率。IP Blocker 是在您的主機內部(網頁伺服器層級)進行阻擋,惡意流量還是會消耗您的主機頻寬和資源。Cloudflare 則是在主機外部(CDN 網路邊緣)進行阻擋,惡意流量在到達您的主機之前就被攔截了,防護效率更高,且不消耗主機資源。

文章來源: https://wpoki.com

GIPHY App Key not set. Please check settings

4 Comments